|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Gegenstand des Unternehmens:

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Liste der Diploma und Zertifikate

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Security/Sicherheit

Sicherheit ist nur eine Illusion.

Absolute Sicherheit ist nur eine absolute Illusion!

- Sie träumen von Sicherheit in ihrem Netzwerk?

- Wir helfen Ihnen ihre Träume in die Realität umzusetzen.

- Sie finden, das ist ein Wiederspruch - Wir finden ihre Kompromisse.

Es widerspricht sich aus ihrer Sicht vielleicht, einerseits zu sagen, dass Sicherheit nur eine Illusion ist und ihnen andererseits anzubieten, dass wir gemeinsam mit Ihnen ihre Träume realisieren möchten.

Der Irrglaube, dass man absolute Sicherheit in einer vernetzten "Digitalen Welt" erreichen kann, sollte inzwischen jedem bekannt sein. Zu stark ist die Welle der Angreifer und zu vielfältig die Einfallstore.

Mit nunmehr Jahren IT-Erfahrung (Spiele-Programmierung mit 16 Jahren) zeigt sich der Geschäftsführer als sehr erfahrener IT-Professional. Wir wissen also, dass Sicherheit in der IT nicht unmöglich oder gar ausgeschlossen ist, aber die Kosten sollten auch im Verhältnis zum Nutzen stehen.

Wir müssen uns also bei jedem neuen Projekt immer wieder auf's Neue fragen, was wir erreichen wollen. Verschlüsselung auf Layer 2 mit AES-GCM oder Layer 3 mit IPsec/VPN bieten heutzutage sehr stabile und inzwischen erschwingliche Lösungen um Daten sicher zwischen zwei Orten zu übertragen. Steigende Anforderungen an die Verfügbarkeit multiplizieren die Kosten. Auf die Spitze getrieben sind Verfügbarkeiten von 99,999% 5/9 natürlich erreichbar.

- Sicherheitsaspekte (CIA-Prinzip)

- (C) Confidentiality oder Vertraulichkeit

Das (C) stellt sicher, dass nur der berechtigte Empfänger der Information Zugriff darauf erhält. Das funktioniert in geschlossenen Umschlägen in der realen Welt, kann aber in der digitalen Welt nur durch Verschlüsselung erreicht werden. Schlüssel steckt schon im Begriff und diese sind auch des Rätsels Lösung. Mit symmetrischen (ALLE haben den gleichen Schlüssel) oder asymmetrischen (Jeder hat ein Paar aus privatem und öffentlichem Schlüssel) Verschlüsselungsverfahren lassen sich die Nachrichten vor Kenntnisnahme durch unbefugte sichern. Es mangelt jedoch an Integrität, da man nicht weiß, wer die Nachricht verschlüsselt hat. Genau das ALLE stellt hierbei ein großes Problem dar, denn jeder der den Schlüssel hat kann damit auch die Nachricht entschlüsseln und lesen. Daher sollen symmetrische Verfahren nur bei extrem eingeschränkten Gruppen möglichst sogar nur 1:1 verwendet werden.

Asymmetrische Verfahren haben jedoch den Nachteil, dass man den öffentlichen Schlüssel (i.d.R. als Zertifikat) vorher austauschen und jedem zur Verfügung stellen muss. Zudem ist der mathematische Aufwand der Entschlüsselung bedeutend höher als bei symmetrischen Verfahren. - (C+I) Vertraulichkeit & Integrität

Will man hingegen die zwei Aspekte (C+I) erreichen muss man die Verfahren in Reihe nacheinander durchlaufen. Es hat sich im Internet durchgesetzt, dass Informationen erst signiert und dann verschlüsselt werden. Einige Verfahren erwarten sogar, dass die Nachricht signiert und verschlüsselt wird und das Chiffrat anschließend nochmals signiert wird. Dieses Verfahren ist dem Umstand geschuldet, dass man am Chiffrat ansonsten nicht erkennen kann, wer der Absender ist, ohne es vorher zu entschlüsseln. Das Angriffsszenario ist, dass der Angreifer MITM den Verschlüsselungsschlüssel hat. Er legt seine Malware oder Fehldaten neben das signierte Objekt und verschlüsselt es wie üblich. Der Empfänger muss das Chiffrat erst decrypten und hat somit schon Kontakt mit der Einlagerung. Wurde das Produkt jedoch nochmals signiert ginge dies nicht, bzw. man erkennt den Absender anhand der Signatur. - (I) Integrity oder Integrität

Integrität als alleiniges Merkmal lässt sich im Normalfall dadurch realisieren, dass die Information vor Veränderung geschützt wird, was durch Hash- und oder Signatur-Verfahren leicht erreicht werden kann. Versucht ein Dritter den Nachrichteninhalt zu verfälschen, verändert sich der Hash-Wert und passt anschließend nicht mehr zur Signatur. - (I+A) Integrität & Verfügbarkeit

Das Thema Integrität ist oben bereits angesprochen. Verfügbarkeit hat in sich mehrere Aspekte. Einerseits bedeutet es, dass Daten nicht verloren gehen dürfen, andererseits aber auch, dass sie genau dann, wenn sie benötigt werden auch erreichbar sein müssen. Häufig wird Verfügbarkeit nur durch Redundanz von Hardware angesehen, um beim Ausfall von Systemen noch ein oder mehrere Backup-System(e) im Zugriff zu haben. Man unterscheidet hier zwischen Cold-, Warm-, Hot-StandBy, FailOver, HighAvailability-FailOver, Active-Passive und Active-Active-Cluster-Betrieb. Oft kommen noch gesetzliche Anforderungen betreffend dem Abstand der Systeme zueinander hinzu, was sich durch Brandabschnitte und oder Georedundanz ausdrückt. Aber Vorsicht, auch damit ist der Verfügbarkeit noch lange nicht Genüge getan. Laufen die relevanten Systeme z.B. alle mit Prozessoren des gleichen Herstellers (z.B. Intel oder AMD) kommen Gefahren wie (Meltdown & SPECTRE) hinzu. Gleiches gilt für die verwendeten Motherboards, Router, Switche und Firewalls. Und um es nicht zu vergessen, liegen natürlich die meisten Gefahren in der Verwendung des falschen Betriebssystems.

Echte Hoch- oder sogar Höchst-Verfügbarkeit ist also konzeptionell ein sehr aufwändiges Unterfangen. Durch geeignete (Geo-)Redundanz entstehen wieder neue Probleme der Synchronisation der Daten, um die volle Integrität aufrechtzuerhalten oder wieder herzustellen. Hier kann nur ein Beispiel helfen:

Stellen Sie sich vor, der Aktienkurs eines Wertpapiers ist bei der einen Bank immer erst drei Sekunden später auf dem gleichen Stand, wie bei allen anderen Banken. Sie sehen bei B, der Preis steigt und kaufen bei A zum alten Preis und verkaufen bei B zum höheren Preis.

Das klappt andersherum genau so, denken Sie mal darüber nach. In wenigen Minuten haben sie ihr Geld verdoppelt, in einigen Tagen sind sie Milliardär und in wenigen Monaten gehört ihnen die Welt. - (A) Availability oder Verfügbarkeit

Die echte und wahre Verfügbarkeit erfahren sie erst, wenn sie nicht vorhanden war. Dann ist es meistens schon zu spät und die Daten sind verloren oder der Dienst ist für längere Zeit ausgefallen und ihre Reputation massiv geschädigt. Multi-Vendor, Multi-Plattform, Multi-Prozessor, Multi-OS und Multiplikator am Preis gehören hierbei leider linear und manchmal exponentiell zusammen. - (C+A) Vertraulichkeit & Verfügbarkeit

C+A bedeutet eigentlich nur, dass sie alle Aufwände, die sie am einen Standort betrieben haben, am anderen Standort wiederholen müssen. Es muss also immer dafür gesorgt werden, dass die Vertraulichkeit an allen Standorten gegeben ist. Sie brauchen also Augen an ihrem Hinterkopf, um zu sehen, was dort passiert, wo sie gerade nicht selbst sind oder hinschauen. - (C+I+A) Alle Aspekte gemeinsam

Das C+I+A-Prinzip, welches seit einigen Jahren so vom Bundesamt für Sicherheit in der Informationstechnik (BSI) gefordert, gefördert und eingeführt wird, stellt die Hohe Kunst des Abwägens zwischen dem Erforderlichen, dem Möglichen und dem am Ende tatsächlich Realisierbaren dar.

Bei der Ermittlung hilft uns unter anderem das CIA-Prinzip, was in diesem Fall nichts mit der Aufklärung von Straftaten zu tun hat.

LAN

Verwalten von Standort-Kopplungen (Layer 3) IPsec/VPN oder (Layer 2) MPLS/GCM oder als Secure Access Software Edge (SASE) aus Basis von FWaaS (Firewall as a Service)

Wir bauen mit Ihnen Standort-Kopplungen auf Layer 2 oder Layer 3 (auch im Mix) auf und überwachen diese bei Bedarf auch für sie.

Hierzu gehört ebenfalls das Schreiben von Run-Books für 1st- und 2nd-Level-Support.

WLAN

Wir beraten Sie gern bei der Planung ihrer WLAN-Netze und bieten auch passende Hardware zum Kauf an.

Aktuell verarbeiten wir vorwiegend UniFi UAP-AC-PRO, UAP-nanoHD und alle Komponenten der U6-, E7-, U7-Reihe.

Wenn noch keine Firewall installiert ist und nur wenige WLAN-Access-Points benötigt werden, bietet sich auch die Unify Dream Machine (UDM) oder das Unify Scurity Gateway (UDR7) mit integrierter WLAN-Antenne an.

Auf Wunsch können wir auch Antennentypen und Antennensysteme anderer Hersteller anbieten. Ebenso erstellen wir gern mit ihnen zusammen eine Heatmap um die spätere Ausleuchtung im Voraus deutlich zu machen.

Verwaltung von WLAN-Netzen

Gern übernehmen wir die Konfiguration und Wartung ihrer WLAN-Netzwerke vor Ort, über einen sicheren Remote-Zugang oder in der Cloud.

Wir analysieren für Sie ihre Logfiles und melden ihnen zeitnah, wenn wir in diesen beachtenswerte Auffälligkeiten erkennen.

Sollte ein Security-Gateway zum Einsatz kommen, können wir gern auch die Konfiguration von Regelsätzen mit übernehmen und diese kurzfristig anpassen.

Techniken

Wir bauen seit mehreren Jahren auf den Einsatz von UniFi / Ubiquiti Hardware und haben damit durchweg gute Erfahrungen gemacht. Die günstigen Einstiegskosten und vor allem langfristig zugesicherten Software- und Firmware-Updates aber auch das gute Preis-Leistungsverhältnis (TCO) sprechen unsere Sprache. Wir verbauen ausschließlich Access-Points mit mindestens 2X2, 3X3 und 4X4 MIMO im 2.4, 5 und 6 GHz-Band. Auf Wunsch beraten wir sie zudem gern bei der Planung von Richtfunkstrecken (6 und 60 GHz) und vermitteln ihnen zwecks Umsetzung etablierte Unternehmen in ihrer Nähe. Im Großraum Berlin +100km Umkreis, stehen wir ihnen auch gern bei der Umsetzung des Vorhabens zur Seite. Wir bieten ihnen kleine WLAN-Systeme auch im Rahmen von Leasing oder Miete an. Ebenso können Sie Anlagen für temporäre Veranstaltungen oder Messen bei uns mieten. Wir setzen vestärkt Ubiquiti "U7-Pro-XGS" Antenen und "Pro-XG" Switche mit 10 bis 48 Ports ein. Der Grund dafür ist, dass diese Technik flexibel von 1 GbE bis zu 10 GbE auf RJ45 (Kupfer) erlaubt, wenn eine entsprechende Verkabelung CAT 6e oder besser vorliegt und bis zu 1080 Watt per PoE+++ bereitstellen.

Echter Notfall

Echte Notfälle kommen zum Glück selten vor.

Wir bieten unseren Stammkunden an, dass sie uns jederzeit unter der Rufnummer +49 1517 2000540 anrufen können.

Je nach Tages- bzw. Nachtzeit werden wir umgehend zurückrufen und versuchen ihnen sofort mit Rat und Tat zur Seite zu stehen. Bitte haben Sie Verständnis, dass wir Anrufe nicht immer und sofort entgegennehmen. Sollten wir gerade bei ihnen im Einsatz sein, werden auch Sie erwarten, dass wir unsere Zeit vollkommen ihren Aufgaben widmen.

Gefühlter Notfall

🚧 Under 🚧 construction 🚧

Sie haben ein Problem und wissen nicht weiter, aber ihr Betrieb bzw. die angebotenen Dienste funktionieren noch. Bitte schreiben Sie uns eine E-Mail an notfall@tpax.eu mit einer möglichst genauen Fehlerbeschreibung. Wir melden uns umgehend bei ihnen zurück um das weitere Vorgehen zu besprechen oder versuchen das Problem direkt telefonisch, gemeinsam mit Ihnen, aus der Welt zu schaffen.

Partners/Partner

Partner bedeutet für uns, dass verbundene Unternehmen als Referenz genannt werden dürfen. Partner dürfen uns ebenfalls als Referenz nennen.

Vorteile der Partner = 20% Rabatt auf den Brutto-Rechnungsbetrag.

Wir arbeiten mit den folgenden Unternehmen zusammen:

Kunden/Projektkunden/Beratungskunden

Wir sind stolz sagen zu können, das zu unseren Kunden folgende Unternehmen zählen:

- Siemens SI (Smart Infrastructure) auf OSI-Layer 1-7 mit SGW (12,5 GB ↑ ↓) in Summe 18,9 TB/s (⇆ Switching Capacity) auf (1.632 RJ45 + 136 SFP+/SFP28 Ports)

- Praxis Dr. Raile (Berlin) auf OSI-Layer 2-7 mit SGW (5 GB ↑ ↓) , V-DSL, Secunet Konnektor, GUS-Box und in Summe 84 GB/s (⇆ Switching Capacity) auf (16 RJ45 + 2 SFP+/SPF28 Ports)

Past and running projects/abgeschlossene und laufende Projekte

Gründung

Die TPAX.EU existiert bereits seit 1996 in der Form als Freelancing oder GbR

Am 26. Oktober 2021 wurde die Umschreibung der "TPAX.EU UG (haftungsbeschränkt)" vor dem Berliner Notar Dirk Bartels beantragt und am 26.11.2021 unter HRB 236006 B eingetragen.

Vorgeschichte

|

ab 10/2025 (teilzeit) ==> Hausarzt Mitte >> Praxis Dr. Raile (ongoing) Senior Security Architect (Network & Security) +> Analyse und Optimierung der Cyber-Security in der Arztpraxis +> Analyse und Optimierung/Segmentierung der Rechnersysteme zur Stärkung der Cyber-Resilienz +> Einführung und Konfiguration desr Layer-7 Security-Gateways mit Layer-7 NGFW, DPI, IPS/IDS sowie Malware-Detection. |

ab 07/2025 (teilzeit) ==> Siemens AG >> Siemens SI (Smart Infrastructure) (ongoing) Senior Security Architect (Network & Security) +> Analyse und Optimierung der Cyber-Security in der gesamten Leiterplatten-Produktion +> Analyse und Optimierung des WLAN-Angebotes für mobile Produktionseinheiten wie Handscanner und Flurförderfahrzeuge +> Analyse und Optimierung/Segmentierung der Produktions-Netzwerke zur Stärkung der Cyber-Resilienz +> Einführung und Konfiguration mehrerer Layer-7 Firewalls als Security-Gateways mit DPI, IPS/IDS sowie Malware-Detection. +> Migration von insgesamt 1.768 Switchports auf durchgängig 10 GbE RJ45 und SFP+/SFP28 auf 10 GB/s (SM -10km) und 25 GB/s (MM -3m) +> Heatmapping auf ~10.000m2 industrieller Produktionsfläche. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ab 04/2024 (vollzeit) ==> Operational Services GmbH & Co. KG Senior Managing Consultant (Network & Security) +> Entwicklung eines Portfolio-Elements zum Thema SD-WAN/SASE mit produktunabhängigen Beratungsansatz (CISCO Meraki, LANCOM, PALO ALTO) +> Entwicklung von Zero Trust-, SD-WAN- und SASE-Lösungen für mittelständische Deutsche Unternehmen anhand von Kundenvorstellungen +> Erfolgreiche Kundenaquise auf Fachmesse (Digital-X) f&uum;r das neue Portfolioelement. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ab 08/2023 (vollzeit) ==> IBM Gesundheitsplattform durch FourEnergy GmbH Senior Security Solution Architect Sektoraler IDP für PKV +> Entwicklung der Zero Trust-Architektur des sektoralen Identity Providers (PKV) anhand der gemSpec_IDP_Sek (Sektoraler Identity Provider) Version 2.0.1 basierend auf ISO 270xx, BSI-Grundschutz, DSGVO. SGB V +> Ausbau bestehender IDP-Lösungen für (Selbstauskunft) 4-Feld-, PIN/TAN- und eID-Authentifizierung mit Governikus ID Panstar +> Konzeption des KVNR-Beantragungsprozesses durch PKV (Private Krankenversicherungen) zur Teilnahme an Diensten wie ePA (elektronische Patientenakte) und eRezept (elektronisches Rezept) +> Konzeption und Implementierung einer Step-Up-/Step-Down-Logik (zur Abstufung der Level of Assurance gemäß EU 910/2014 und ISO/IEC 29115:2013 "loa:high", "loa:substantial" und "loa:low") in den Sektoralen Identity Provider (PKV) +> Abstimmung technischer Anforderungen und Voraussetzungen mit der gematik und den Steakholdern (PKVen). | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ab 06/2023 (vollzeit) ==> FourEnergy GmbH Senior Security Solution Architect +> Bearbeitung der Lose 2, 3 und 4 im Ausschreibungsunterlagen IM5-0144.5-297/1/1 des BMI (Innenministerium der Bundesrepublik Deutschland) mit Zuschlagserteilung im Los 3 "Beratungsleistungen Architektur rvEvolution" |

ab 10/2022 (teilzeit) ==> Musikschule A-Harmony >> https://www.a-harmony.eu (ongoing) Senior Security Architect (Network & Security) +> Hosting, DNS-Management sowie Design, Programmierung und Pflege der Homepage |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ab 06/2022 (vollzeit) ==> Bundesdruckerei GmbH durch FourEnergy GmbH Senior Security Solution Architect & Senior Software Architect (TDS Trusted Data Service) +> Entwicklung einer Zero Trust-Architektur auf Basis von ISO 270xx, BSI-Grundschutz, DSGVO, SGB V, JSON, OIDC, OAuth2 ... +> Mitarbeit am Grob- und Feinkonzept zur Zero Trust Architektur für die Telematikinfrastruktur im Konsortium mit D-Trust, Genua, CGM und Frauenhofer AISEC +> Abschluss der Vorbereitungen für Attribut-basierte (ABAC), Ereignis-basierte (EBAC) und Rollen-basierte (RBAC) Zugriffs-Kontrolle auf Diente in der TI (Telematik Infrastruktur) +> Architektur der Dateneingangsstrecke des Forschungsdatenzentrums (FDZ) mit Anschluss an die ePA-Systeme der Krankenkassen. +> Prüfung der Machbarkeit des Ersatzes der eGK durch den nPA bzw. eID als sicheren Attributsträger mit dem DKK für die DAK. +> Konzeption und Begleitung der Umsetzung der Anschlüsse von OGR (Organspenderegister), eBTM (elektronisches Betäbungsmittelrezept) mit WANDA Smart/Basic +> Konzeption und Begleitung der Umsetzung des Anschlusses des FDZ Forschungsdatenzentrum des BfArM an die Telematikinfrastruktur mittels SZZP +> Analyse und Konzeption einer Höchstverfügbarkeits-Lösung (AEC-5) mit Georedundanz für die Rechenzentren der Bundesdruckerei-Gruppe. +> Anbindung der Bundesdruckerei an die Netze des Bundes (NdB-VN) sowie Telematikinfrastruktur (TI). +> Planung, Proof of Concept für ein sicheres Datawarehouse im Projekt P20. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ab 06/2021 (teilzeit 32h/KW) ==> AOK Systems GmbH (TISO) Leitender IT Security Spezialist EE Zentrale Aufgaben +> Aufsetzen einer unternehmensweiten Policy mit Quality-Gates zur Umsetzung sicherer Entwicklungs-Richtlinien in der Software-Entwickler +> Einführung von Tools, wie SonarQube und NexusIQ für Java, JavaScript, PHP, Swing etc. bzw. SAP ATC mit CVA in der ABAP-Welt (zur Homepage) | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ab 08/2019 (teilzeit 32h) ==> gematik GmbH durch PAR GmbH Externer IT Security Spezialist und Software- und Solution-Architekt +> Konzeptionelle Vorbereitung aller Dienste der Telematikinfrastruktur zur Verwendung im Kontext von Zero Trust Architekturen (ZTA) +> ==> ab 06/2022 bei der Bundesdruckerei im Konsortium mit D-Trust, Genua, CGM, und Frauenhofer AISEC fortgesetzt als Feinkonzept Zero Trust Architektur für die Telematikinfrastruktur +> Entwicklung der Zero Trust-Architektur der Telematikinfrastruktur auf Basis von ISO 270xx, BSI-Grundschutz, DSGVO, SGB V, JSON, OIDC, OAuth2, ID-Panstar ... +> Konzeption des deutschlandweit zugelassenen Token-basierten Zugriffs auf die eRezept-Lösung des Gesundheitswesens mit OpenID Connect, OAuth2.0, JWT, JWE, JWA sowie PKCE und +> Vorbereitungen für Attribut-basierte (ABAC), Ereignis-basierte (EBAC) und Rollen-basierte (RBAC) Zugriffs-Kontrolle auf Diente in der TI (Telematik Infrastruktur) zur Durchsetzung von "just-in-time & just-enough access" -Modellen +> - Autor der gemSpec_IDP_Dienst (Identity Provider/TSP) Versionen 1.0.0 - 1.3.0 +> - Autor der gemSpec_IDP_FD (Protected Ressource/Fachdienst) Versionen 1.0.0 - 1.1.0 +> - Autor der gemSpec_IDP_Frontend (Client/mobiles Nutzerendgerät) Versionen 1.0.0 - 1.1.0 +> - Autor der gemSpec_IDP_Sek (Sektoraler Identity Provider) Version 1.0.0 +> - Autor der gemRL_SMC-B_ORG (Berechtigungs- und Herausgabe-Policy) für den Organisations-Zugriff auf die Telematikinfrastruktur (TI) ohne Zugriff auf medizinische Daten. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ab 11/2016 (vollzeit) ==> secunet AG IT Security Consultant / Public Authorities +> Zahlreichen Projekte nach BSI-Grundschutz und ISO 270xx mit obere und oberste Bundesbehörden und namenhaften Firmen wie Accenture, Glencore oder Partnerschaften Deutschland sowie Banken und Versicherungen +> Einführung der SINA-Workstation als sicherer Remote-Arbeitsplatz bei der Deutschen Rentenversicherung Bund inkl. Anpassung der Sicherheitskonzeption (SiKo) +> ISMS Betrachtung und Beurteilung von BYOD im Ressort des Sächsischen Justizministeriums +> Mitarbeit und 3rd-Level-Support im Großprojekt BayKom-2017 mit SINA-SOLID im Bayerischen Verwaltungsnetz mit SINA SOLID (Secure OverLay for IPsec Discovery) +> ISMS Betrachtung der BDK (Bank Deutsches Kraftfahrzeuggewerbe) bzgl. Nutzbarkeit von Kundendaten für Sales-Prediction. +> ISMS Ergänzung des Gesamt-Sicherheits-Konzeptes der Deutschen Rentenversicherung Bund (DRV Bund) auf mobile Administrations- und Standard-Arbeitsplätze im Home-Office (IPsec/VPN-Lösungen) +> Projektleiter in spannenden SINA-Projekte (SINA Box S, E und H auf OSI Layer 2 und 3 sowie SINA-Workstation S, E und H) im In- und Ausland +> Einsätze bei Accenture, BAMF, BAnst PT, BArch, BayKom 2017, LKA NRW, BPA, BPrA, BWI, DRV Bund, DWD, ITZ Bund, LSA NRW, PD Partnerschaften Deutschland sowie MoFA Montenegro und FDF Finnland | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ab 12/2013 (vollzeit/teilzeit 32h/KW) ==> Informationstechnik-Zentrum Bund (ITZBund) Versetzung mit allen Aufgaben IT Security Spezialist Netze des Bundes (NdB) >> weiter Teamleiter TranSON-Sicherheit und Leiter des 3rd-Level-Supports der 53 PKI-Registrierungsstellen der Personalverwaltung (PVS). >> weiter Betrieb & 2nd-Level-Support des SINA-Management des IVBV zur Kopplung nachgeordneter Bundesbehörden. BSI Bund SINA-Produkte +> Projektleiter für die Migration von TLS 1.2 und SHA 2 im Ressort des Bundesministeriums für Verkehr und Digitale Infrastruktur (BMVI vormals BMVBS) +> Weiterentwicklung der Rechenzentren und der dazugehörigen Netze des Bundes basierend auf BSI-Grundschutz und ISO 27001 +> BSI-konforme Neuentwicklung und Betrieb des Mail-Knotens des BVN zwischen den Regierungsnetzen (IVBB, IVBV, DOI auch TESTA und sTESTA) +> BSI-konforme Planung und Implementierung eines zweistufigen OTF-Virenscanner im Mail-Knoten im Bundesverwaltungsnetz (BVN). | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ab 09/2012 (vollzeit) ==> Dienstleistungs-Zentrum für Informationstechnik (DLZ-IT Bund) Versetzung mit allen Aufgaben IT Security Spezialist Netze des Bundes (NdB) +> Teamleiter TranSON-Sicherheit (TranSON = Transaction Security in Open Networks) +> Teamleiter 2nd- & 3rd-Level-Support der 53 PKI-Registrierungsstellen für die etwa 2.400 Mitarbeiter der Personalverwaltung mit Smartcard-basiertem Zugriff auf das Personal Verwaltungs System (PVS). +> Weiterentwicklung der Rechenzentren und der dazugehörigen Netze des Bundes basierend auf BSI-Grundschutz und ISO 27001 +> Betrieb & 2nd-Level-Support des SINA-Management des IVBV zur Kopplung nachgeordneter Bundesbehörden. CIO Bund IVBV | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ab 10/2010 (vollzeit) ==> Deutschen Wetterdienst (DWD) IT Security Spezialist Netze des Bundes (NdB) +> BSI-konforme Rechenzentrums- und Weitverkehrsnetz-Planung (VS-NfD und VS-VERTRAULICH basierend auf BSI-Grundschutz und ISO 27001) +> Proof of Concept, Aufbau und Inbetriebnahme der Netze des Bundes (siehe auch: BDBOS) +> BSI-konforme Planung, Realisierung der X.509 PKI und verfügbaren qualifizierten Zeitstempeldienstes über die Deutsche Rentenversicherung Bund (DRV Bund) +> BSI-konforme Planung, Realisierung der hochverfügbaren Anbindung von NdB an das valide Zeitnormal (NTP) der Physikalisch-Technischen Bundesanstalt (PTB) CIO Bund NdB | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ab 07/2004 (vollzeit) ==> Cegedim Deutschland GmbH (später IMS Healts heute IQVIA) Software-Architekt & Datenbank-Entwickler (ad>direkt) +> Entwicklungsübernahme der Easycom GmbH Bad Homburg für das CRM-System ad>direkt (Näheres dazu hier) +> Software-Architektur und -Entwicklung im CRM-System ad>direkt Veranstaltungs- und Reisekosten-Modul sowie Multirabatt-Shop-System (Natural- & Barrabatt). +> Datenbank Entwicklung und -Pflege für Kunden wie Pfizer, Boehringer Ingelheim, Eli Lilly, Essex, Fujisawa, Takeda, Demapharm, Ribosepharm, Dr. Wolff Group etc. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

ab 04/2002 (vollzeit) ==> Innotec Bliese & Mehrens GmbH & Innotec Service GmbH & Innotec Abfall Management GmbH Software- und Datenbank-Entwickler +> Entwicklung einer GPS-gestützten Flottenüberwachung mit Blackbox-Dataloggern auf Basis eunes 1F-Kondensators und 1MB-Ringkern-Speicher +> Entwicklung der Datenbank zur Abspeicherung der aus der NMEA-Maus gewonnenen Binärdaten zwecks Plotting und Visualisierung. +> Entwicklung einer Kundendatenbank mit Umkreis-Suche des Kunden zur Geolokation des Parkplatzes. +> Einführung eines Hylafax-Systems für 120 Mitarbeiter mit FAX-2-MAIL und MAIL-2-FAX-Schnittstelle. +> Entwicklung und Einführung eines Nahezu-Echtzeit-Fileshare-Systems auf Basis von rsync für 23 Liegenschaften. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

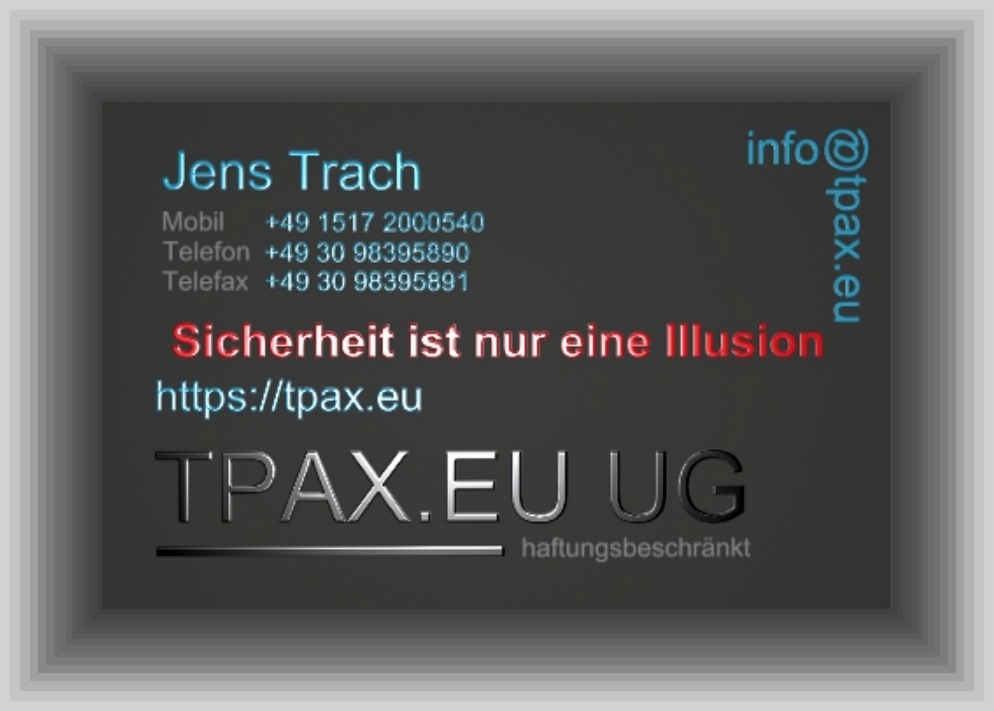

Contact/Kontakt

|

Sie können auf die folgende Weise mit uns in Kontakt treten (wir bevorzugen E-Mail / roter QR-Code)

Um alle Adress-Informationen in ihre Kontaktliste aufzunehmen scannen sie bitte den QR-Code rechts. Eine Telefon- oder Video-Konferenz buchen Sie bitte hier. Projekttage und Konferenztermine gelten als angenommen, wenn diese durch uns bestätigt wurden. Bitte beachten Sie, dass wir Termine generell nur an registrierte und meldeberechtigte Kunden vergeben. Im Voraus registrieren können Sie sich hier für Telefon- und Video-Konferenzen registrieren. |

|||

|

Telefon / Landline | +49.30.98395890 (Germany) |

|

| Telefax / Faximile | +49.30.98395891 (Germany) | ||

| Mobil / Cellphone | +49.1517.2000540 (Germany) | ||

| Mobil / Cellphone | +34.642.830123 (Spain) | ||

| Briefpost / Letterbox | TPAX.EU - z.H. Jens Trach - Glinkastr. 4 - DE 10117 Berlin | ||

| info@tpax.eu | |||

|

Sie können uns auch auf Zoom oder Signal erreichen. Bitte beachten Sie, dass wir keinem dieser Dienste vertrauen.

Geben Sie auf diesem Weg niemals schützenswerte Informationen heraus. |

|||

|

Sonstige Daten: |

|||

| DE457580683 | |||

| OID-Tree | https://www.iana.org/assignments/enterprise-numbers/?q=48220 | ||

| Unsere Geschäftszeiten sind (09:00 - 17:00 Uhr MEZ / 9 a.m. - 5 p.m. CET). | |||

Impressum

Verantwortlich für Datenschutz, IT-Sicherheit und Seiteninhalte sowie Betreiber dieser Internetseite ist die TPAX.EU UG haftungsbeschränkt vertreten durch den Geschäftsführer Jens Trach <jens@tpax.eu>. Sollten Sie Mängel an dieser Internetpräsenz erkennen oder urheberrechtliche Verstöße vermuten, setzen Sie sich bitte direkt mit uns in Verbindung.

Disclaimer:

Haftung für Inhalte

Als Diensteanbieter sind wir gemäß § 7 Abs.1 TMG für eigene Inhalte auf diesen Seiten nach den allgemeinen Gesetzen verantwortlich. Nach §§ 8 bis 10 TMG sind wir als Diensteanbieter jedoch nicht verpflichtet, übermittelte oder gespeicherte fremde Informationen zu überwachen oder nach Umständen zu forschen, die auf eine rechtswidrige Tätigkeit hinweisen.

Verpflichtungen zur Entfernung oder Sperrung der Nutzung von Informationen nach den allgemeinen Gesetzen bleiben hiervon unberührt. Eine diesbezügliche Haftung ist jedoch erst ab dem Zeitpunkt der Kenntnis einer konkreten Rechtsverletzung möglich. Bei Bekanntwerden von entsprechenden Rechtsverletzungen werden wir diese Inhalte umgehend entfernen.

Haftung für Links

Unser Angebot enthält Verlinkungen zu externen Websites Dritter, auf deren Inhalte wir keinen Einfluss haben. Deshalb können wir für diese fremden Inhalte auch keine Gewähr übernehmen. Für die Inhalte der verlinkten Seiten ist stets der jeweilige Anbieter oder Betreiber der Seiten verantwortlich. Die verlinkten Seiten wurden zum Zeitpunkt der Verlinkung auf mögliche Rechtsverstöße überprüft. Rechtswidrige Inhalte waren zum Zeitpunkt der Verlinkung nicht erkennbar.

Eine permanente inhaltliche Kontrolle der verlinkten Seiten ist jedoch ohne konkrete Anhaltspunkte einer Rechtsverletzung nicht zumutbar. Bei Bekanntwerden von Rechtsverletzungen werden wir derartige Links umgehend entfernen.

Urheberrecht

Die durch die Seitenbetreiber erstellten Inhalte und Werke auf diesen Seiten unterliegen dem Urheberrecht. Die Vervielfältigung, Bearbeitung, Verbreitung und jede Art der Verwertung außerhalb der Grenzen des Urheberrechtes bedürfen der schriftlichen Zustimmung des jeweiligen Autors bzw. Erstellers. Downloads und Kopien dieser Seite sind nur für den privaten, nicht kommerziellen Gebrauch gestattet.

Soweit die Inhalte auf dieser Seite nicht vom Betreiber erstellt wurden, werden die Urheberrechte Dritter beachtet. Insbesondere werden Inhalte Dritter als solche gekennzeichnet. Sollten Sie trotzdem auf eine Urheberrechtsverletzung aufmerksam werden, bitten wir um einen entsprechenden Hinweis. Bei Bekanntwerden von Rechtsverletzungen werden wir derartige Inhalte umgehend entfernen.

Sicherheit ist nur eine Illusion! Aber absolute Sicherheit ist eine absolute Illusion!

Bitte laden sie sich hier unsere Allgemeinen Geschäftsbedingungen (B2B/B2C) herunter.

Sollten auf verlinkten Internetseiten verbotene oder unangemessene Inhalte sein, geben Sie uns bitte Bescheid.

Wir werden die Verlinkung umgehend entfernen oder reparieren. Die Verantwortung der Inhalte anderer Internetseiten liegt bei deren Betreiber.

Alle Inhalte dieser Internetseite sind urheberrechtlich geschützt. Unerlaubte Nutzung oder Vervielfältigung ist untersagt. © 2021 -